منابع هوش تهدید | منابع اطلاعاتی، فریمورکها و پلتفرمهای Threat Intelligence

یکی از قطعات بسیار مهم پازل امنیت سایبری سازمانها، هوش تهدید یا اطلاعات تهدید (Threat Intelligence) است. این مفهوم گسترده شامل استفاده از منابع، فریمورکها و پلتفرمهای متنوعی به منظور کسب حداکثر اطلاعات در رابطه با تهدیدات موجود در فضای سایبری و اتخاذ رویکردی پیشگیرانه برای مقابله با آنها است. در این مقاله میخواهیم منابع هوش تهدید را به شما معرفی کنیم. با سایبرنو همراه باشید.

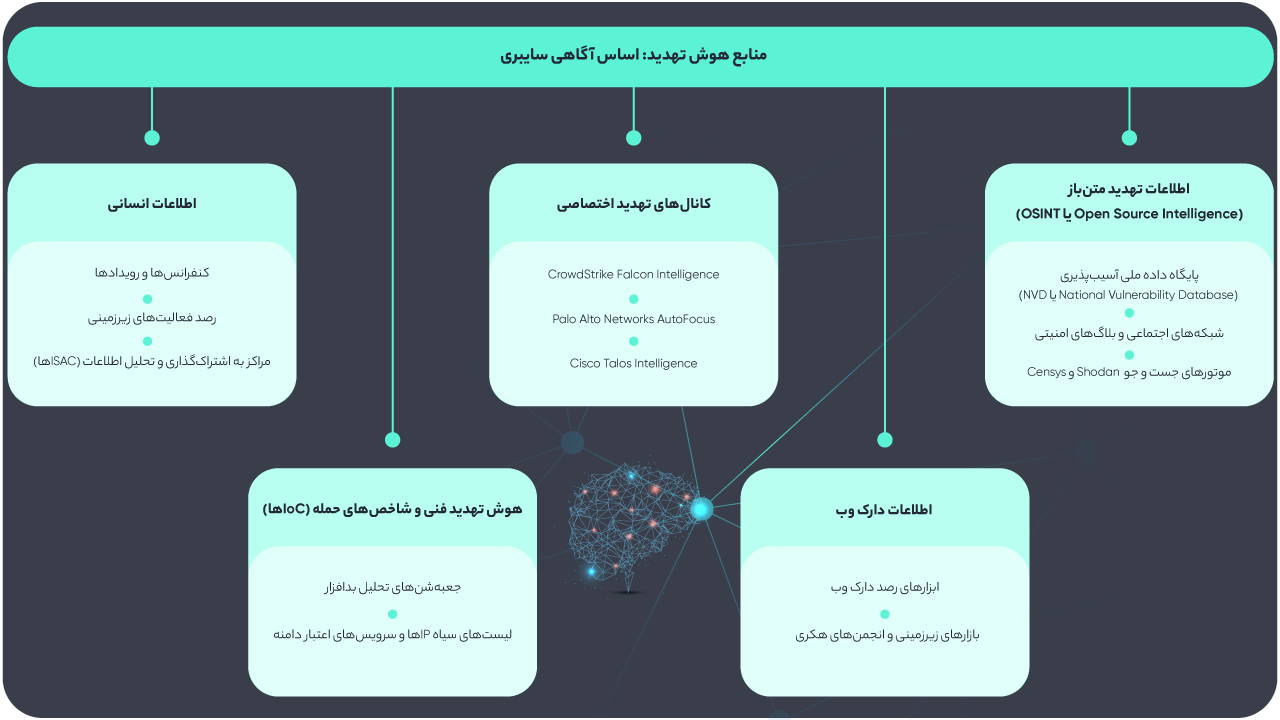

منابع هوش تهدید: اساس آگاهی سایبری

هوش تهدید با منابع تهدید آغاز میشود که اطلاعات و دادههای خام را در رابطه با تهدیدات بالقوه و نوظهور در فضای سایبری، ارائه میکنند. منابع اطلاعات تهدید به چندین دسته تقسیم میشوند که هر کدام از آنها نقش ویژهای در درک تهدیدات و اطلاعرسانی به سیستمهای دفاعی دارند. از منابع هوش تهدید میتوان به موارد زیر اشاره کرد:

۱- اطلاعات تهدید متنباز (Open Source Intelligence یا OSINT)

منابع اطلاعات تهدید متن باز (OSINT) شامل اطلاعات گردآوریشده به صورت عمومی هستند. استفاده از این منابع اگر رایگان نباشد، هزینه چندانی هم ندارد و راه سادهای برای رصد اطلاعات جدیدترین تهدیدات، آسیبپذیریها و الگوهای حمله در فضای سایبری است. از مهمترین منابع متنباز اطلاعات تهدید میتوان به موارد زیر اشاره کرد:

- پایگاه داده ملی آسیبپذیری (National Vulnerability Database یا NVD): منابع مهمی از اطلاعات مربوط به آسیبپذیریهای امنیتی که توسط دولت ایالات متحده آمریکا سازماندهی و ارائه میشود. کاربرد اصلی NVD در مدیریت پچ و ارزیابی آسیبپذیری است. این منبع بهروزرسانیهای منظم و اطلاعات دقیق ارائه میدهد که برای تیمهای امنیت سایبری بسیار ارزشمند است.

- شبکههای اجتماعی و بلاگهای امنیتی: منابع عمومی و شبکههای اجتماعی مثل X (توییتر سابق)، Reddit و بلاگهای امنیتی (Kerbs on Security، Dark Reading و ...) به صورت لحظه به لحظه، فضای سایبری را رصد و جدیدترین حملات، آسیبپذیریها و تهدیدات سایبری را گزارش میکنند.

- موتورهای جست و جو Shodan و Censys: این موتورهای جست و جو، اطلاعات مرتبط با دستگاههای متصل به اینترنت از سرتاسر دنیا را ایندکس میکنند و به متخصصان امنیتی این امکان را میدهند تا دستگاههای در معرض تهدید و وکتورهای حمله را شناسایی کنند.

۲- کانالهای تهدید اختصاصی

منظور از کانالهای تهدید اختصاصی، کانالهای مربوط به شرکتهای امنیت سایبری است که جدیدترین اطلاعات تهدید را به صورت لحظه به لحظه به اشتراک میگذارند و با توجه به اینکه توسط یک شرکت امنیت سایبری ارائه میشوند، اعتبار بسیار بالایی دارند. معمولا، این کانالها رایگان نیستند و اطلاعات بسیار بروزی را در رابطه با تهدیدات و آسیبپذیریهای خاص و رفتارهای ویژه هکرها به اشتراک میگذارند. از مهمترین کانالهای تهدید اختصاصی میتوان به منابع زیر اشاره کرد:

- CrowdStrike Falcon Intelligence: این کانال ارائهدهنده اطلاعات تهدید سایبری، روی حفاظت نقطه پایانی (endpoint protection) تمرکز و اطلاعات عمیق (deep intelligence) مرتبط با تهدیدات پیشرفته و مستمر (Advanced Persistent Threats یا APTها) تمرکز دارد و اطلاعاتی در رابطه با عوامل تهدید (threat actors) خاص، مثل گروههای هکری وابسته به دولتها، تاکتیکها، تکنیکها و فرایندها (TTPs) مورد استفاده آنها متمرکز است.

- Palo Alto Networks AutoFocus: این منبع هوش تهدید، دادههای فعالیتهای بدافزاری، عوامل تهدید و ترندهای حمله را به ویژه از شبکه مشتریان Palo Alto گردآوری میکند. این کانال، به سازمانها امکان میدهد تا دادههای لحظه به لحظه تهدیدات شناسایی شده در صنعت یا زمینه فعالیت خودشان را ببینند و بتوانند با سرعت به تهدیدات پاسخ دهند.

- Cisco Talos Intelligence: شرکت Cisco Talos یکی از شرکت های امنیت سایبری شناخته شده در زمینه ارائه خدمات هوش تهدید است که دادههایی مثل نتایج پژوهشها روی بدافزارها، دادههای آسیبپذیر و اطلاعات تهدید لحظه به لحظه را ارائه میدهد. کانال Talos نه تنها تهدیدات را شناسای میکند، بلکه اطلاعاتی در رابطه با تکامل روشهای هکرها ارائه میدهد که برای سازمانهایی که به دنبال ارتقاء سیستمهای دفاع سایبری خود هستند، بسیار ارزشمند است.

۳- اطلاعات انسانی

معمولا، اطلاعات انسانی (Human Intelligence یا HUMINT) در بین منابع هوش تهدید، کمتر مورد توجه قرار میگیرد اما از اهمیت بالایی، به ویژه برای درک تهدیدات پیشرفته و هدفمند، برخوردار است. HUMNIT با کمک جامعه متخصصات امنیت سایبری، رویدادهایی مثل وبینارها و سمینارها و با کمک شبکهای انسانی، اطلاعات منحصر به فردی در رابطه با تهدیدات فرآهم میآورد. از مهمترین منابع هوش تهدید انسانی میتوان به موارد زیر اشاره کرد:

- کنفرانسها و رویدادها: رویدادها و سمینارها در حوزه امنیت سایبری و امنیت شبکه، مثل Black Hat، DEF CON و RSA Conference محل بسیار مناسبی برای به اشتراکگذاری جدیدترین تحقیقات و دانش توسط متخصصان امنیت سایبری از سرتاسر دنیا هستند. این رویدادها به حملات اخیر، آسیبپذیریهای جدیدا کشفشده و ابزارهای امنیتی نوآورانه میپردازند.

- رصد فعالیتهای زیرزمینی: معمولا، متخصصان امنیت سایبری و سازمانهای قانونی مثل پلیس فتا که در حوزه فارنزیک فعالیت دارند، فعالیتهای انجمنهای هکری زیرزمینی و بازارهای غیرقانونی در حوزه خرید و فروش اطلاعات را به دقت رصد میکنند. همکاری سازمانها با نهادهای قانونی میتواند در انجام تحقیقات گسترده روی تهدیدات نوظهور و عوامل تهدید، بسیار سازنده باشد.

- مراکز به اشتراکگذاری و تحلیل اطلاعات (ISACها): این مراکز، گروههایی هستند که اطلاعات تهدید سایبری را بین اعضای خودشان به اشتراک میگذراند. معمولا، هر صنعت یا زمینه فعالیتی، ISACهای خاص خودش را دارد. به عنوان مثال، ISAC خدمات مالی (FA-ISAC) روی تهدیدات مخصوص صنعت بانکداری، تمرکز دارد و اطلاعات مرتبط با تهدیدات متوجه مؤسسات مالی و بانکی در این گروه به اشتراک گذاشته میشوند.

۴- اطلاعات دارک وب

دارک وب (dark web) جولانگاه انجمنهای هکری، بازارهای زیرزمینی و کانالهای ارتباطی مخفیانهای است که فعالیتهای غیرقانونی در آنها انجام میشود. رصد دارک وب میتواند اطلاعات ارزشمندی در رابطه با تهدیدات سایبری، دادههای به سرقت رفته، ابزارهای هک و نقشههای هکرها برای حملات آتی را فرآهم آورد. از مهمترین منابع هوش تهدید مرتبط با دارک وب میتوان به گزینههای زیر اشاره کرد:

ابزارهای رصد دارک وب: ابزارها و پلتفرمهایی مثل DarkOwl و Recorded Future به طور اختصاصی در زمینه رصد دارک وب فعالیت دارند و دادهها را از انجمنهای هکری، کانالهای ارتباطی رمزنگاری شده و بازارهای زیرزمینی گردآوری و تهدیدات را پیش از رسیدن به سطح وب، شناسایی میکنند. این ابزارها، به سازمانها کمک میکنند تا به صورت فعالانه برای مقابله با تهدیدات آتی، آماده شوند.

بازارهای زیرزمینی و انجمنهای هکری: متخصصان امنیت سایبری و فارنزیک میتوانند بدون واسطه با رصد انجمنهای هکری و بازارهای زیرزمینی در دارک وب، اطلاعاتی را در رابطه با جدیدترین تهدیدات، حملات پیش رو و عوامل حمله به دست بیاورند.

۵- هوش تهدید فنی و شاخصهای حمله (IoCها)

هوش تهدید فنی، شامل شاخصهای حمله مثل آدرسهای IP، دامنهها و فایل هشهای مرتبط با بدافزارها، فیشینگ و دیگر تهدیدات سایبری است. شاخصهای حمله یا IoCها برای شناسایی و مقابله با وکتورهای حمله خاص، ضروری هستند. از مهمترین منابع هوش تهدید فنی میتوان به موارد زیر اشاره کرد:

- جعبهشنهای تحلیل بدافزار: جعبه شنهایی مثل Any.Run و جعبهشن سایبرنو به تحلیلگران در اجرا و مشاهده رفتار بدافزارها در یک محیط ایزوله به منظور شناسایی IoCها، آدرسهای IP، دامنهها و URLها کمک میکنند. از این اطلاعات تهدید میتوان برای بهبود سرعت و کارایی پاسخ به تهدیدات استفاده کرد.

- لیستهای سیاه IPها و سرویسهای اعتبار دامنه: سرویسهایی مثل AbuselPDB و Spamhaus لیستهای سیاهی از آدرسهای IP و دامنههای مرتبط با فعالیتهای هکری و تخاصمی را ارائه میدهند. سازمانها میتوانند با استفاده از این لیستها، راه نفوذ عوامل تهدید شناختهشده را مسدود کنند.

فریمورکهای هوش تهدید: سازماندهی و ساختاردهی دادههای تهدید

فریمورکها برای دستهبندی و استانداردسازی دادههای تهدید که از منابع اطلاعات تهدید گردآوری میشوند، ضروری هستند و با ساختارمند کردن این دادهها، امکان درک روشهای حمله و مقابله با حملات سایبری را فرآهم میآورند. از شناختهشدهترین فریمورکهای مورد استفاده در هوش تهدید میتوان به موارد زیر اشاره کرد:

۱- فریمورک MITRE ATT&CK

فریمورک MITRE ATT&CK یکی از جامعترین ابزارها برای درک رفتارهای تخاصمی در فضای سایبری است که تاکتیکها و تکنیکهای مورد استفاده عوامل تهدید را به صورتی ساختارمند و دستهبندی شده ارائه میدهد. برای آشنایی بیشتر با این فریمورک محبوب و پرکاربرد میتوانید به مقاله آموزش MITRE ATT&CK مراجعه کنید.

۲- فریمورک Diamond Model

این فریم ورک با دستهبندی هر رویداد سایبری به چهار مؤلفه زیر، رویکردی ساختارمند برای تحلیل رویدادهای سایبری فرآهم میآورد:

- دشمن: عامل یا گروه مسئول حمله که شامل تمامی مشخصات مهاجم مثل انگیزهها، تاکتیکها، سطح مهارت و وابستگیهای سازمانی است. شناخت دشمن به تیمهای امنیتی در پیشبینی حملات متعاقب و طراحی راهکارهای دفاعی برای مقابله با این حملات کمک میکند.

- زیرساخت: ابزارها، سیستمها و کانالهای ارتباطی مورد استفاده دشمن برای اجرای حمله که میتواند شامل آدرسهای IP، دامنهها، سرورها و دیگر منابعی باشد که حمله را تسهیل میکنند. تحلیل زیرساخت به شناسایی الگوها و مسدود کردن منابع مورد استفاده دشمن کمک میکند.

- قابلیت: روشها، ابزارها و تکنیکهای مورد استفاده دشمن برای حمله که میتواند شامل بدافزارها، کیتهای اکسپلویت، تاکتیکهای فیشینگ یا ابزارهای اختصاصی باشد. درک قابلیتهای دشمن به تیمهای امنیتی سازمانها کمک میکند تا ارزیابی دقیقتری از شدت و اثرات احتمالی حمله داشته باشند.

- قربانی: هدف یا اهداف خاص حمله که میتواند شامل کاربران، سازمانها، بخشها (صنعتی، نظامی، دولتی، تجاری، قضایی، بهداشتی، آموزشی و ...) و موقعیتهای جغرافیایی باشد. شناخت هدف یا اهداف حمله دشمن میتواند به درک دلیل انتخاب و شناسایی دیگر اهداف بالقوه کمک کند.

۳- فریمورک Kill Chain

فریم ورک Kill Chain که توسط شرکت Lockheed Martin توسعه داده شده، مراحل حمله سایبری از شناسایی اولیه گرفته تا استخراج داده را نقشهبرداری و به سازمانها کمک میکند تا اقدامات دفاعی را پیادهکنند.

- نقشهبرداری دفاع برای Kill Chain: هر فاز Kill Chain فرصتی برای شناسایی و خنثی کردن حمله است. سازمانها میتوانند با پیادهسازی اقدامات دفاعی در هر مرحله، جلوی حمله را بگیرند.

- شکار تهدید با Kill Chain: تیمهای امنیتی از مدل Kill Chain برای شناسایی و ارزیابی تهدیدات بالقوه استفاده میکنند. شکارچیان تهدید میتوانند با تمرکز روی فازهای خاص، مثل حرکات جانبی یا فرمان و کنترل، نشانههای نفوذ را به طور مؤثرتری پیدا کنند.

۴- استاندارهای STIX/TAXII

فریمورکهای STIX (خلاصهشده عبارت Structured Threat Intelligence eXpression) و TAXII (خلاصهشده عبارت Trusted Automated eXchange of Indicator Information) استانداردهای متنبازی هستند که به اشتراکگذاری اطلاعات تهدید را به صورت قابل خواندن با ماشین، تسهیل میکنند و بنابراین، تبادل داده خودکار را امکانپذیر میسازند.

- مدل داده STIX: مدل داده STIX، اطلاعات تهدید را به دستههایی مثل عوامل تهدید، بدافزارها و الگوهای حمله دستهبندی میکند و امکان به اشتراکگذاری استاندارد دادهها در پلتفرمهای مختلف را فرآهم میآورد.

- پروتکل TAXII: این پلتفرم، پروتکلی را برای به اشتراکگذاری امن دادههای STIX فرآهم میآورد و معمولا، مورد استفاده سازمانهای حساس دولتی و خصوصی بزرگ است که از آن برای خودکارسازی تبادل اطلاعات تهدید در شبکهها و سازمانها استفاده میکنند.

پلتفرمهای هوش تهدید: عملیاتیسازی و متمرکزسازی اطلاعات تهدید

پلتفرمهای هوش تهدید (TIPها) به صورت یک هاب برای ساختاردهی، تحلیل و توزیع اطلاعات تهدید در سرتاسر اکوسیستم امنیتی سازمانها عمل میکنند. از مهمترین پلتفرمهای هوش تهدید میتوان به موارد زیر اشاره کرد:

۱- IBM X-Force Exchange

پلتفرم IBM X-Force Exchange نوعی راهکار ابری هوش تهدید است که به سازمانها امکان پژوهش روی دادههای تهدیدی و به اشتراکگذاری هوش تهدید را میدهد. از ویژگیهای این پلتفرم میتوان به موارد زیر اشاره کرد:

- بروزرسانیهای لحظه به لحظه اطلاعات تهدید: پلتفرم X-Force آپدیتهای لحظه به لحظه مرتبط با جدیدترین آسیبپذیریها، نسخههای بدافزارها و دیگر تهدیدات را در اختیار تیمهای امنیتی قرار میدهد.

- تحلیل داده و هوش مصنوعی: این پلتفرم از هوش مصنوعی برای تحلیل دادههای تهدید و تأمین اطلاعات ارزشمندی در رابطه با تهدیدات و اولویتبندی آنها استفاده میکند.

۲- Anomali ThreatStream

پلتفرم Anomali ThreatStream توانایی یکپارچهسازی اطلاعات تهدید گردآوریشده از منابع مختلف و خوراکدهی سامانههای تشخیص و پاسخ به تهدیدات با این دادههای یکپارچهشده را دارد. از جمله قابلیتهای این پلتفرم میتوان به موارد زیر اشاره کرد:

- غنیسازی و تلفیق اطلاعات تهدید: ThreatStream دادهها را از منابع هوش تهدید داخل سازمان و خارج سازمان گردآوری و آنها را با اطلاعات مرتبط غنیسازی میکند.

- یکپارچهسازی با سامانههای SIEM: این پلتفرم، قابلیت یکپارچهسازی با سامانههای مدیریت رویداد و اطلاعات (SIEM) را دارد و تیمهای امنیتی را قادر میسازد تا به صورت خودکار، اطلاعات تهدید را با رویدادهای درون شبکه سازمان انطباق دهند و هر تهدیدی را به سرعت شناسایی کنند.

از دیگر پلتفرمهای پرکاربرد در هوش تهدید میتوان به FireEye Threat Intelligence و Recorded Future نیز اشاره کرد.

جمعبندی

ایجاد یک برنامه امنیت سایبری پایدار و جامع، نیازمند به کارگیری اطلاعات تهدید با رویکردی چندلایه و ترکیب اطلاعات گردآوریشده از تعداد زیادی منابع هوش تهدید و فریمورکها و پلتفرمهای مختلف است. در این بلاگ، تعداد زیادی از این منابع، فریمورکها و پلتفرمها را به شما معرفی کردیم. هر سازمان میتواند بر اساس نیازمندیهای خودش، با ترکیبی از این ابزارها و منابع، رویکردی هوشمندانه و آگاهانه برای مقابله فعالانه با تهدیدات سایبری داشته باشد.

آموزش

آموزش